En términos de seguridad y redes, el concepto spoofing hace referencia al conjunto de técnicas a través de las cuales un atacante se hace pasar por una entidad legítima mediante la falsificación de datos en una comunicación.

Existen varios tipos de spoofing, pero los más importantes son los siguientes:

Suplantación IP

Antes de adentrarnos en que consiste este tipo de spoofing, hay que conocer qué es un paquete IP. En redes, un paquete es un pequeño segmento de un mensaje más grande. Los datos enviados a través de una red se dividen en paquetes y estos son combinados por el destinatario final para reconstruir el mensaje completo. Así pues, un paquete IP es un paquete del protocolo IP (Internet Protocol).

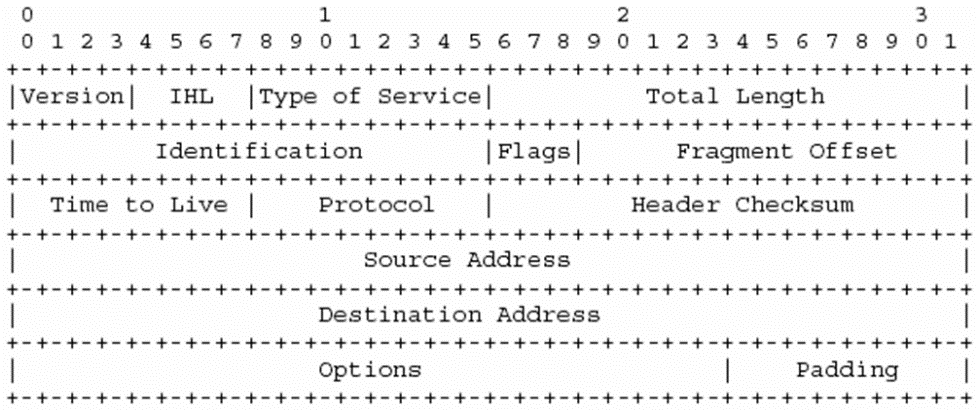

Estos tipos de paquetes tienen dos partes muy diferenciadas: la cabecera IP y los datos. En la siguiente imagen, podemos ver el formato de la cabecera IP y sus campos.

Los dos campos más importantes son la dirección de origen y de destino, que especifican quién ha enviado el paquete y, por tanto, a qué dirección tendría que ser respondido (si procede) y el destinatario final de ese paquete.

La suplantación IP, pues, consiste básicamente a sustituir la dirección IP origen de un paquete IP. De este modo el atacante puede enviar tramas haciéndose pasar por otro. Por esta razón, cualquier protocolo encapsulado sobre IP es susceptible a este tipo de spoofing.

Llevar a cabo este tipo de ataque es muy fácil y rápido de realizar, puesto que, como hemos visto, simplemente se tiene que modificar un campo de la cabecera. A pesar de esto, se tiene que tener en cuenta que el destinatario responderá hacia la supuesta dirección emisora de los paquetes (la dirección suplantada) y no hacia el atacante. Por este motivo, este tipo de spoofing, junto con peticiones en broadcast (difusión), es usado para cometer ataques de flooding o inundación, sin necesidad de obtener ninguna respuesta.

Suplantación ARP

ARP (Address Resolution Protocol) es un protocolo responsable de encontrar una dirección física (Ethernet MAC) que corresponda a la dirección IP a la que queremos enviar datos. Por ese motivo, cada dispositivo tiene una tabla ARP con las asociaciones IP-MAC.

En otras palabras, suponemos que Bob tiene una carta para Alice, pero no sabe en qué buzón dejarla. Es decir, Bob sabe a quién tiene que enviar la carta (@IP), pero no en qué buzón físico dejarla (@MAC). En este caso, Bob consultará su tabla ARP y encontrará la entrada:

Ahora Bob ya sabe a qué buzón (@MAC) entregar la carta.

La suplantación por falsificación de la tabla ARP trata de la construcción de tramas de solicitud y respuesta ARP modificadas, para alterar la tabla ARP (es decir, la relación IP-MAC) de una víctima y forzarla a hacer que envíe los paquetes IP hacia el atacante.

Volviendo a la analogía anterior, un atacante puede hacer creer a Bob que está dejando las cartas en el buzón de Alice, cuando realmente las está dejando en el buzón del atacante.

Suplantación DNS

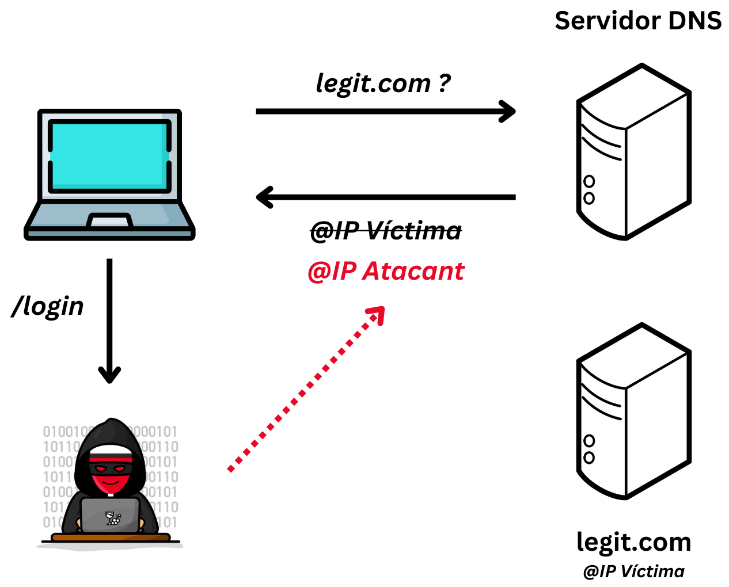

Este tipo de spoofing consiste en falsificar la relación entre el nombre de dominio y una IP ante la consulta de resolución del nombre DNS. Esto se consigue manipulando las entradas de un servidor DNS. Por ejemplo, supongamos el siguiente caso:

El dominio legit.com se resuelve a la dirección @IP-Víctima.

Un atacante consigue falsear las entradas del servidor DNS de tal manera que responda a las resoluciones de este dominio hacia otra IP (por ejemplo @IP-Atacante).

Ahora las peticiones hacia legit.com se resolverán a @IP-Atacante.

Hay que mencionar que llevar a cabo tanto este tipo de spoofing como el anterior es solo posible si el atacante se encuentra dentro de la misma red que los dispositivos víctima. La efectividad de este tipo de ataques se ve muy reducida cuando nos encontramos en redes seguras y usamos conexiones HTTPS (comunicación cifrada). De aquí la importancia que tiene el hecho de conectarse en redes seguras.

Suplantación de correo electrónico

El email spoofing es la creación de mensajes de correo electrónico con una dirección remitente falsa. Realizar este tipo spoofing es sencillo dado que los protocolos básicos de servicio de correo electrónico no cuentan con ningún método de autenticación. Esto sucede por el hecho de que en el momento de su creación, la seguridad no era un problema o un aspecto relevante.

Los correos de spam y phishing utilizan este tipo de suplantación para engañar a la víctima sobre la legitimidad del emisor. Las medidas recomendadas para evitar estos ataques son crear registros DNS del tipo SPF y firmas digitales DKIM.

Es importante no confundir el término spoofing con phishing. El phishing hace alusión al conjunto de técnicas con el objetivo de engañar a la víctima, ganándose su confianza para manipularla o hacer que realice acciones involuntarias.

El phishing es el QUÉ y el spoofing forma parte del CÓMO.

Conclusiones

Para concluir, en la actualidad existe una inconsciencia y desconocimiento general por parte de las organizaciones sobre el spoofing y sus contramedidas. Además, no es extraño encontrar, a pesar de usar las prevenciones, una mala configuración de estas, que resulta, en muchos casos, a seguir siendo vulnerable a ataques de phishing.

Hay que recalcar que, como se suele decir, el activo más vulnerable son las personas. Una buena concienciación y entrenamiento hacia este tipo de ataques, que se aprovechan de la confianza y el desconocimiento de la gente, son la clave para parar estas amenazas.