En termes de seguretat i xarxes, el concepte spoofing fa referència al conjunt de tècniques a través de les quals un atacant es fa passar per una entitat legítima mitjançant la falsificació de dades en una comunicació.

Existeixen diversos tipus d’spoofing, però els més importants són els següents:

Suplantació IP

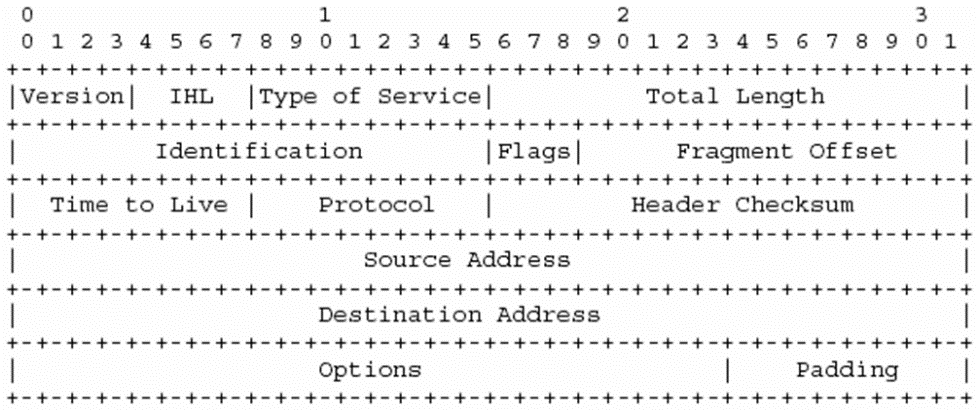

Abans d’endinsar-nos en què consisteix aquest tipus d’spoofing, cal conèixer què és un paquet IP. En xarxes, un paquet és un petit segment d’un missatge més gran. Les dades enviades a través d’una xarxa es divideixen en paquets i aquests són combinats pel destinatari final per tal de reconstruir el missatge complet. Així doncs, un paquet IP és un paquet del protocol IP (Internet Protocol).

Aquests tipus de paquets tenen dues parts ben diferenciades: la capçalera IP i les dades. A la següent imatge, podem veure el format de la capçalera IP i els seus camps.

Els dos camps més importants són l’adreça d’origen i de destí, que especifiquen qui ha enviat el paquet i, per tant, a quina direcció hauria de ser respost (si escau) i el destinatari final d’aquest paquet.

La suplantació IP, doncs, consisteix bàsicament a substituir l’adreça IP origen d’un paquet IP. D’aquesta manera l’atacant pot enviar trames fent-se passar per algú altre. Per aquesta raó, qualsevol protocol encapsulat sobre IP és susceptible a aquest tipus d’spoofing.

Portar a terme aquest tipus d’atac és molt fàcil i ràpid de realitzar, ja que, com hem vist, simplement s’ha de modificar un camp de la capçalera. Malgrat això, s’ha de tenir en compte que el destinatari respondrà cap a la suposada direcció emissora dels paquets (la direcció suplantada) i no cap a l’atacant. Per aquest motiu, aquest tipus d’spoofing, juntament amb peticions en broadcast (difusió), és usat per cometre atacs de flooding o inundació, sense necessitat d’obtenir cap resposta.

Suplantació ARP

ARP (Address Resolution Protocol) és un protocol responsable de trobar una direcció física (Ethernet MAC) que correspongui a l’adreça IP a la qual volem enviar dades. Per això, cada dispositiu té una taula ARP amb les associacions IP-MAC.

En altres paraules, suposem que Bob té una carta per l’Alice, però no sap a quina bústia deixar-la. És a dir, en Bob sap a qui ha d’enviar la carta (@IP), però no a quina bústia física deixar-la (@MAC). En aquest cas, en Bob consultarà la seva taula ARP i trobarà l’entrada:

Ara en Bob ja sap a quina bústia (@MAC) entregar la carta.

La suplantació per falsificació de la taula ARP tracta de la construcció de trames de sol·licitud i resposta ARP modificades, per tal d’alterar la taula ARP (és a dir, la relació IP-MAC) d’una víctima i forçar-la a fer que enviï els paquets IP cap a l’atacant.

Tornant a l’analogia anterior, un atacant pot fer creure a en Bob que està deixant les cartes a la bústia de l’Alice, quan realment ho està fent a la bústia de l’atacant.

Suplantació DNS

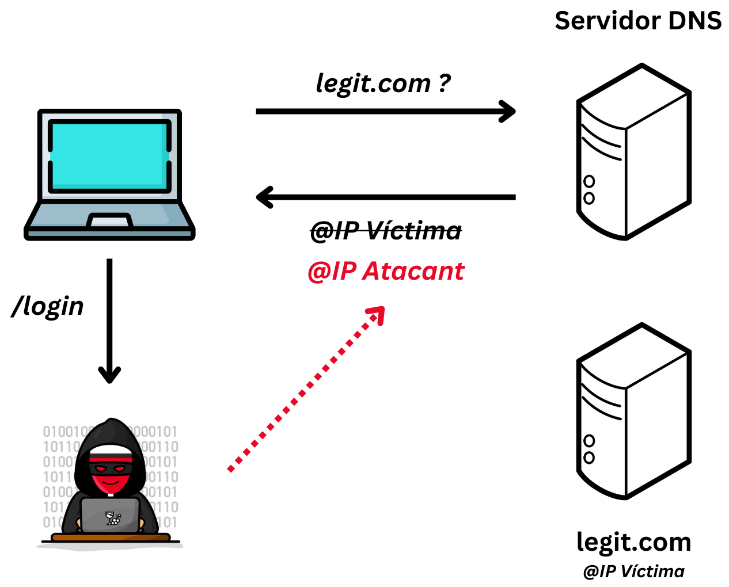

Aquest tipus d’spoofing consisteix a falsificar la relació entre el nom del domini i una IP davant la consulta de resolució del nom DNS. Això s’aconsegueix manipulant les entrades d’un servidor DNS. Per exemple, suposem el següent cas:

El domini legit.com es resol a la direcció @IP-Victima.

Un atacant aconsegueix falsejar les entrades del servidor DNS de tal manera que respongui a les resolucions d’aquest domini cap a una altra IP (per exemple @IP-Atacant).

Ara les peticions cap a legit.com es resoldran a @IP-Atacant.

Cal esmentar que portar a terme tant aquest tipus d’spoofing com l’anterior és només possible si l’atacant es troba dins la mateixa xarxa que els dispositius víctima. L’efectivitat d’aquest tipus d’atacs es veu molt reduïda quan ens trobem en xarxes segures i usem connexions HTTPS (comunicació xifrada). D’aquí la importància que té el fet de connectar-se a xarxes segures.

Suplantació de correu electrònic

L’email spoofing és la creació de missatges de correu electrònic amb una direcció remitent falsa. Realitzar aquest tipus spoofing és senzill donat que els protocols bàsics de servei de correu electrònic no compten amb cap mètode d’autenticació. Això és donat pel fet que en el moment de la seva creació, la seguretat no era un problema o un aspecte rellevant.

Els correus d’spam i phishing utilitzen aquest tipus de suplantació per enganyar a la víctima sobre la legitimitat de l’emissor. Les mesures recomanades per evitar aquests atacs són crear registres DNS del tipus SPF i firmes digitals DKIM.

És important no confondre el terme spoofing amb phishing. El phishing fa al·lusió al conjunt de tècniques amb l’objectiu d’enganyar a la víctima guanyant-se la seva confiança per manipular-la o fer que realitzi accions involuntàries.

El phishing és el QUÈ i el spoofing forma part del COM.

Conclusions

Per concloure, en l’actualitat existeix una inconsciència i desconeixement general per part de les organitzacions sobre l’spoofing i les seves contramesures. A més, no és estrany trobar, tot i usar les prevencions, una mala configuració d’aquestes, que conclou, en molts casos, en seguir sent vulnerable a atacs de phishing.

Cal recalcar que, com se sol dir, l’actiu més vulnerable són les persones. Una bona conscienciació i entrenament envers aquest tipus d’atacs, que s’aprofiten de la confiança i el desconeixement de la gent, són la clau per aturar aquestes amenaces.