Código Abierto (Open Source), SIEM y XDR

Antes que nada tendremos que explicar estos conceptos introducidos en el título para entender el marco de trabajo de Wazuh; SIEM y XDR.

SIEM (Security Information and Event Management) es una tecnología que recopila, analiza y correlaciona datos de diferentes fuentes en tiempo real para identificar y responder a amenazas de seguridad. Las fuentes pueden ser registros (logs) de sistemas, aplicaciones o dispositivos de red o finales. Utiliza técnicas de correlación y análisis para identificar patrones de comportamiento malicioso y así generar alertas cuando se detecten estas actividades sospechosas. Incorpora también funciones de generación de informes, así como formas gráficas de representación visual.

XDR (Extended Detection and Response) va más allá, puesto que amplía su alcance, llegando a una gama más amplia de dispositivos y/o servicios (fuentes).

Además, no solo tiene un papel pasivo de detección, sino que también dispone de la capacidad de respuesta activa automatizada, que permite actuar en caso de detectar comportamientos maliciosos.

Wazuh incorpora, pues, toda una serie de características y funcionalidades que le permiten trabajar como SIEM y XDR. Pero primero exploraremos su arquitectura.

Arquitectura de Wazuh

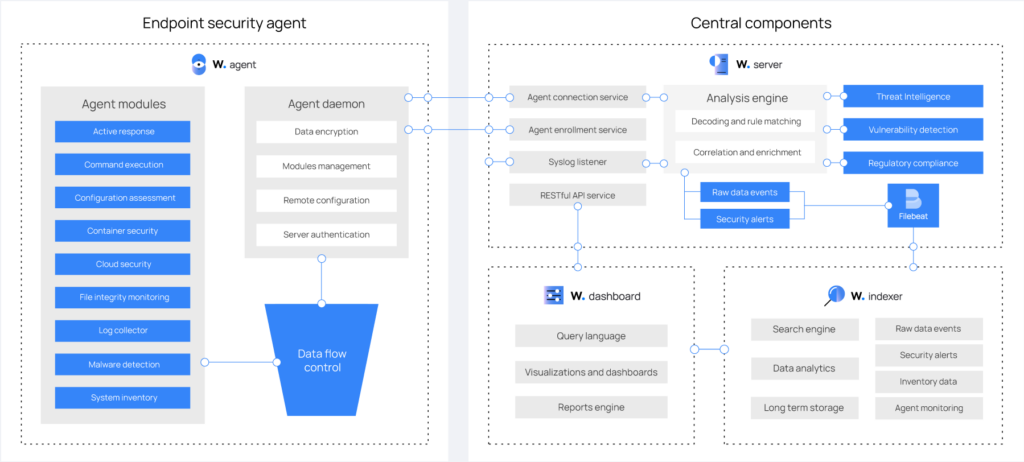

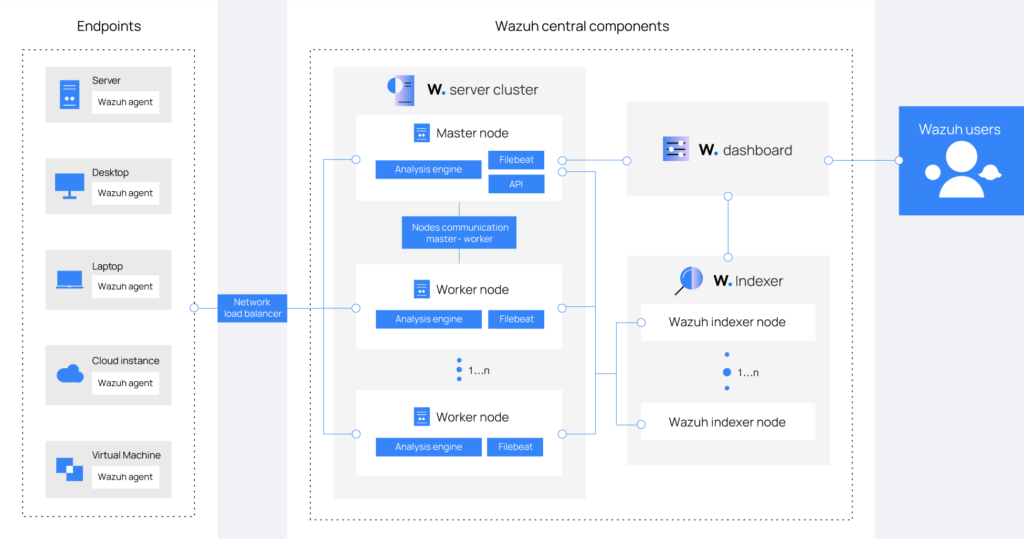

La solución se basa en desplegar un agente en los dispositivos finales (endpoints) monitorizados y de tres componentes centrales: el indexador, el servidor y el dashboard, instalación que se puede llevar a cabo en uno o varios nodos, llegando a formar un clúster, mejorando así el rendimiento, la seguridad y la disponibilidad.

Estos son todos los componentes necesarios para el funcionamiento de Wazuh.

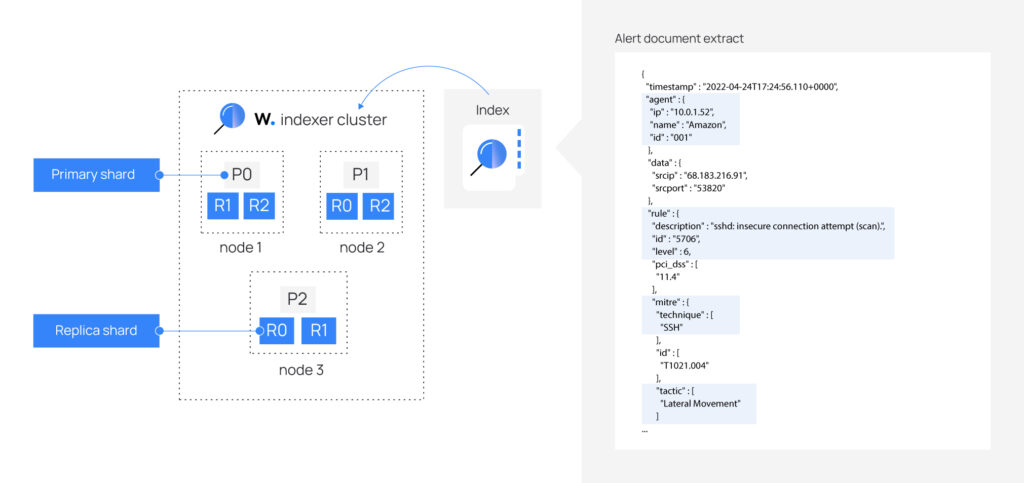

El indexador es altamente escalable y dispone de un motor de búsqueda y análisis de texto completo. Indexa y almacena las alertas generadas por el servidor en documentos en formato JSON. Estos documentos se reparten en diferentes contenedores que reciben el nombre de fragmentos (shards), y distribuyendo estos fragmentos en diferentes nodos se puede asegurar la redundancia, aumentar la tolerancia a errores de hardware así como incrementar la capacidad de query(cerca) cuando se cogen los nodos en un clúster.

Además de velocidad, escalabilidad y capacidad de recuperación, el indexador de Wazuh también incluye funciones como data roll-ups, alertas, anormaly detection y gestión del ciclo de vida de los índices.

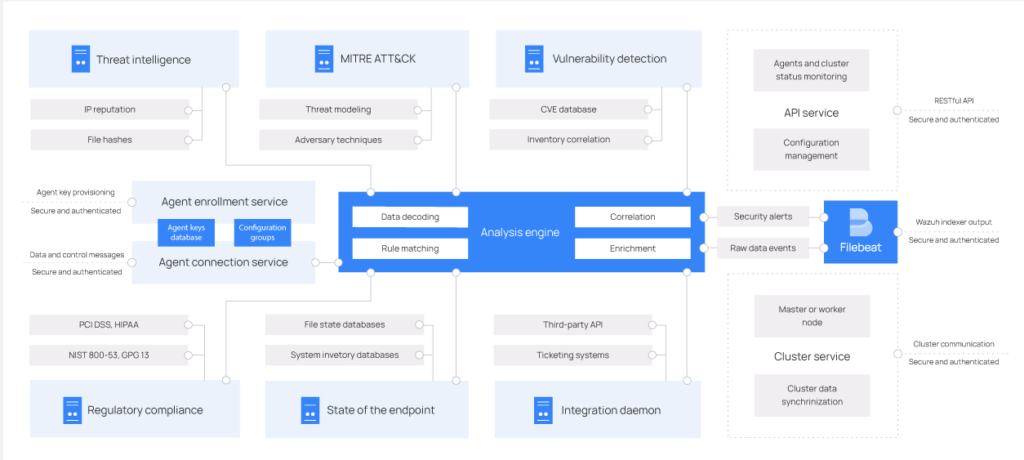

El servidor analiza los datos recibidos de los agentes y los procesa mediante descodificadores y reglas, utilizando inteligencia sobre amenazas para detectar indicadores de compromiso (IOC) conocidos. Un solo servidor puede analizar datos de cientos y miles de agentes y puede escalarse horizontalmente en forma de clúster. Además, a través del servidor, es posible gestionar los agentes a distancia. Las alertas utilizan el marco ATT&CK de MITRE y requisitos de compliance como el GDPR.

El servidor ejecuta los siguientes servicios: el motor de análisis, la RESTful API, el servicio de registro de agentes, el daemon de clúster y Filebeat, que se utiliza para enviar información al indexador.

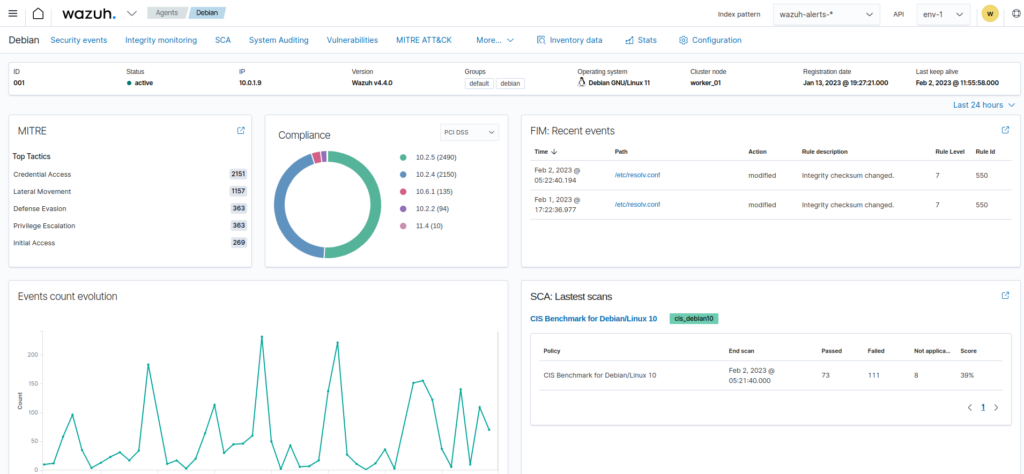

El dashboard es la interfaz web para que el usuario pueda visualizar los datos recogidos y el análisis de los eventos y alertas de seguridad generados. Incorpora varias funcionalidades que veremos más adelante.

Los agentes se instalan en dispositivos finales, como ordenadores de sobremesa, servidores, instancias en la nube o máquinas virtuales. Permiten prevenir, detectar y responder a las amenazas, con capacidad para operar en distintos sistemas operativos.

Un punto interesante de Wazuh es que los dispositivos finales mencionados están basados en agentes (requieren la instalación de software), pero también permite monitorizar dispositivos agent-less (sin agentes) como cortafuegos (firewalls), comutadors (switches), routers o NIDS (Network Intrusion Detection System).

Por lo tanto, la estructura global de Wazuh y sus componentes es la siguiente:

Funcionalidades y casos de uso de Wazuh

- SCA (Security Configuration Assessment):

Wazuh supervisa la configuración del sistema y de las aplicaciones para garantizar el cumplimiento de las normas y políticas de seguridad. Los agentes de Wazuh realizan escaneos periódicos para detectar errores de configuración o agujeros de seguridad en los dispositivos finales que podrían ser explotados por actores maliciosos. Estos controles de configuración pueden configurarse para adaptarlos a las necesidades de la organización. - Detección de malware:

Wazuh detecta la actividad maliciosa y genera indicadores de compromiso que se producen en los dispositivos finales como resultado de infecciones de malware o ciberataques. - FIM (File Integrity Monitoring):

Wazuh monitoriza el sistema de carpetas, identificando cambios en el contenido, permisos, propiedad y atributos de los archivos a monitorizar. - Threat detection:

Wazuh ofrece una visibilidad completa de los dispositivos finales y de la infraestructura supervisada. Dispone de funciones de conservación de registros, indexación y consulta que ayudan a investigar amenazas que pueden haber eludido los controles de seguridad iniciales. - Log Data Analysis:

Los agentes de Wazuh recopilan registros del sistema operativo y las aplicaciones y los envían de forma segura al servidor de Wazuh para su análisis y asignación basados en reglas. - Detección de vulnerabilidades:

Los agentes de Wazuh recogen los datos del inventario del programa y envían esta información al servidor de Wazuh. Los datos de inventario recopilados se correlacionan con bases de datos CVE actualizadas continuamente para identificar software vulnerable conocido. - Respuesta a incidentes:

Wazuh tiene respuestas activas predefinidas para llevar a cabo diversas contramedidas contra las amenazas en curso. - Cumplimiento normativo:

Wazuh ofrece algunos de los controles de seguridad necesarios para el cumplimiento de las normas y reglamentos del sector, como GDPR, NIST, TSC e HIPAA, que también se logran a través de las funciones SCA y FIM. - Higiene de TI:

Wazuh construye un inventario actualizado del sistema de todos los dispositivos finales monitorizados. Este inventario ayuda a las organizaciones a optimizar la visibilidad de los activos y a mantener una buena higiene informática. - Seguridad de los contenedores:

Wazuh proporciona visibilidad de seguridad a hosts y contenedores Docker, monitorizando su comportamiento y detectando amenazas, vulnerabilidades y anomalías. - Protección del trabajo e integración de terceros:

Wazuh se integra con plataformas en la nube, recopilando y agregando datos de seguridad. Alerte sobre los riesgos de seguridad y las vulnerabilidades descubiertas para garantizar la seguridad y el cumplimiento de las normas reglamentarias.

Wazuh vigila y protege a los trabajadores tanto en el lugar de trabajo como en el entorno local. Puede integrarse con plataformas en la nube como AWS, Microsoft Azure, GCP, Microsoft 365 y GitHub para supervisar servicios, máquinas virtuales y las actividades que se producen en estas plataformas.