La Navaja Negra es una conferencia de seguridad informática que se realiza cada año en Albacete y que dura tres días. Seis integrantes del inLab FIB tuvimos la suerte de poder asistir a la edición de este año y aprender sobre diversos temas relacionados con la ciberseguridad, desde el hacking de drones, coches, y cajeros de banco, hasta USB maliciosos y técnicas de manipulación de paquetes de datos de red en tiempo real.

La Navaja Negra es una conferencia de seguridad informática que se realiza cada año en Albacete y que dura tres días. Seis integrantes del inLab FIB tuvimos la suerte de poder asistir a la edición de este año y aprender sobre diversos temas relacionados con la ciberseguridad, desde el hacking de drones, coches, y cajeros de banco, hasta USB maliciosos y técnicas de manipulación de paquetes de datos de red en tiempo real.

Este primer artículo de varios relacionados con el evento de la Navaja Negra, está dedicado a la experiencia que tuvimos participando en el Capture the Flag, una actividad que se celebra en la mayoría de conferencias de este tipo.

El comienzo

En un Capture the Flag (CTF) se presenta un rompecabezas informático que debe ser resuelto para obtener una clave que te da la victoria. Este año, la temática fue Pokémon, pero como siempre, lo que había que hacer era hackear.

Apenas pocas horas después de llegar a la conferencia, y aún con un poco de nervios acumulados, la Navaja Negra puso a prueba a todos los que estábamos presente. Era el momento de comenzar un desafío que iba a frustrarnos y darnos satisfacción en cantidades iguales.

Era jueves por la mañana, y justo acababan las dos primeras charlas del día. Teníamos la motivación al máximo después de ver lo fácil que había sido para uno de los ponentes infiltrarse en la red de una empresa. Un buen reconocimiento del entorno mediante fingerprinting y footprinting junto con un poco de fuerza bruta fue todo lo que hizo falta para conseguir las primeras credenciales de un empleado. A partir de ahí, se consiguieron más privilegios hasta llegar a ser Domain Admin, la creme de la crème.

Comenzamos el desafío registrando al equipo inLab FIB en el portal web que habían creado para los asistentes. Desde cada uno de nuestros portátiles comenzamos a investigar un poco qué nos pedía cada desafío: había algunos de reversing, seguridad web, Android… Escogimos un par que nos parecieron interesantes o fáciles, para empezar a acumular puntos para nuestro equipo, y ahí fue cuando nos dimos cuenta que las banderas no serían sencillas de capturar.

Después de unas horas más y algún que otro taller, a la hora de comer seguíamos intentando de mil maneras resolver dos desafíos, uno que trataba de hacer escapar a Mew siguiendo un código de caracteres específico que se ejecutaba por terminal mediante una conexión Netcat y un desafío web en el que teníamos que conseguir la contraseña de adminstrador de… Pikachu. Por suerte nos acordábamos casi de memoria de los 151 Pokémon posibles que nos permitían navegar por la web. Sí, los probamos todos.

First blood

La primera victoria llegó unas horas después, al final pudimos liberar a Mew y así conseguir los primeros puntos para nuestro equipo. Cada vez que alguien resolvía un desafío, los puntos que este otorgaba se reducían, así que no obtuvimos la puntuación máxima porque no fuimos los primeros. Aun así, estábamos por las nubes.

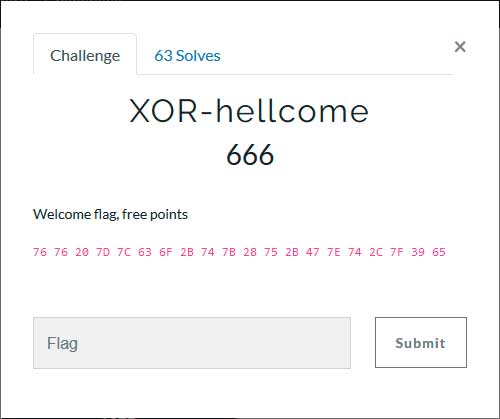

Como era de esperar, seis mentes piensan mejor que una, y sobre todo teniendo comida delante. A la hora de cenar conseguimos, por fin, resolver uno de los desafíos más sencillos llamado XOR-hellcome, que trataba de hacer una operación XOR con 20 bytes. Sabíamos que todas las flags comenzaban con la secuencia “nn8ed” así que el desafío no tuvo más complicación que buscar esas letras en la tabla ASCII y averiguar cuál era la clave para aplicar la XOR. Cualquier persona que nos haya oído hablando de bits, restas y números en hexadecimal mientras cenábamos habrá pensado que estábamos locos.

Al día siguiente continuamos los intentos, que dieron fruto justo al mediodía. El desafío, llamado NESy, trataba de emular una ROM de un juego de Pokémon modificada que entre las instrucciones que ejecutaba tenía el código que necesitábamos. Rebuscado, pero no imposible.

El final

Se acababan las horas del día, pero seguíamos disfrutando de la conferencia y de Albacete. Aunque no conseguimos ninguna otra bandera además de esas tres, sumamos un total de 1998 puntos, quedando en la posición 28 de 69 equipos participantes. Fue una gran experiencia de aprendizaje para todos, ya que constantemente compartíamos teorías e ideas para resolver los desafíos y cada pequeño paso que conseguíamos hacer nos demostraba que éramos capaces de más de lo que inicialmente creíamos.

Si tenéis ganas de probar el CTF vosotros mismos, algunos aún se encuentran disponibles en la web.

¡Hasta la próxima y keep hacking!