La Navaja Negra és una conferència de seguretat informàtica que es realitza cada any a Albacete i que dura tres dies. Sis integrants de l’inLab FIB vam tindre la sort de poder assistir a l’edició d’aquets any i aprendre sobre diversos temes relacionats amb la ciberseguretat, des del hacking de drones, cotxes i caixers automàtics fins a USB maliciosos i tècniques de manipulació de paquets de dades de xarxa en temps real.

La Navaja Negra és una conferència de seguretat informàtica que es realitza cada any a Albacete i que dura tres dies. Sis integrants de l’inLab FIB vam tindre la sort de poder assistir a l’edició d’aquets any i aprendre sobre diversos temes relacionats amb la ciberseguretat, des del hacking de drones, cotxes i caixers automàtics fins a USB maliciosos i tècniques de manipulació de paquets de dades de xarxa en temps real.

Aquest primer article de varius relacionats amb l’event de la Navaja Negra, està dedicat a l’experiencia que vam tindre participant en el Capture the Flag (CTF), una activitat que es celebra en la majoria de conferències d’aquest tipus.

El Principi

En un CTF es presenta un trencaclosques informàtic que ha de ser resolt per obtenir la clau que et dóna la victòria. Aquest any la temàtica van ser els Pokemon, però com sempre el que s’havia de fer és hackejar.

N’apenes poques hores després d’arribar a la conferència i encara amb nervis acumulats, la Navaja Negra va posar a prova a tots els presents. Era el moment de començar un repte anava a frustrar-nos i a satisfactir-nos en quantitats iguals.

Era dijous al matí, i justament acabaven les primeres xerrades del dia. Teníem la motivació al màxim després de veure el fàcil que va ser per un de nosaltres infiltrar-nos a la red d’una empresa. Un bon reconeixement de l’entorn mitjançant fingerprint i footprint juntament amb una mica de força bruta va ser tot el necessari per aconseguir les primeres credencials d’un empleat. A partir d’aquí, es van aconseguir més privilegis fins a arribar a ser Domain Admin, la creme de la crème.

Vam començar el repte registrant l’equip inLab FIB en el portal web que havien creat els assistents. Des de cada un dels nostres portàtils començàvem a investigar una mica el que ens demanava cada un dels reptes: hi havia alguns de reversing, seguretat web, Android… Vam escollir un par que ens vam semblar interessants o fàcils, per començar a acumular punts pel nostre equip, i aquí va ser quan ens vam adonar que les banderes o serien tan fàcils de capturar.

Després d’unes hores més i algun taller, a l’hora de dinar seguíem intentant de mil maneres resoldre els reptes, un dels que tractava de fer escapar a Mew seguint un codi de caràcters específic que s’executava per terminal mitjançant una connexió Netcat i un repte web en el qual teníem que aconseguir la contrasenya d’administrador de… Pikachu. Per sort ens enrecordàvem casi de memòria dels 152 Pókemon possibles que ens permetien navegar per la Web. Si, els vam provar tots.

Primera Mort

La primera victòria va arribar unes hores després, al final vam poder alliberarà Mew i així aconseguir els primers punts pel nostre equip. Cda cop que algú resolia un repte, els punts que aquest atorgava es reduïen, així que no vam obtenir la puntuació màxima perquè no vam ser els primers. Encara així, estàvem pels núvols.

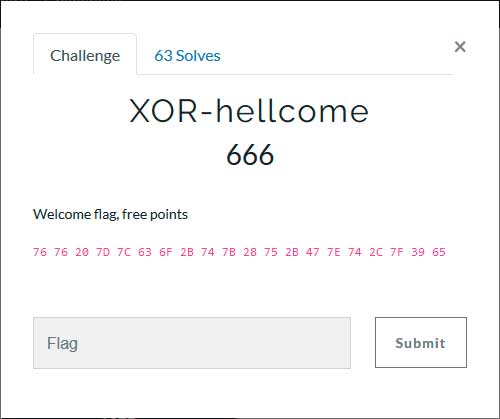

Com era d’esperar, sis ments pensant millor que una de sola, i sobretot tenint menjar davant. A l’hora de sopar vam aconseguri per fi, resoldre un dels reptes més sencills anomenat XOR-hellcome, que tractava de fer una operació XOR amb 20 bytes. Sabíem que totes les flags començaven amb la seqüència “nn8ed” aixì que el repte no va tindre més complicació que buscar aquestes lletres en la taula ASCII i esbrinar quina era la clau per aplicar la XOR. Qualsevol persona que ens hagi sentit parlant de bits, restes i números hexadecimals mentre sopàvem deu haver pensat que estàvem bojos.

El dia següent continuàvem els intents, que van donar fruit just al migdia. El repte, anomenat NESy, tractava d’emular una ROM d’un joc de Pokémon modificada que entre les instruccions que executava tenia el codi necessari. Rebuscat, però no impossible.

El final

S’acabaven les hores del dia, però seguíem gaudint de la conferencia i d’Albacete. Encara que no vam aconseguir ningun altre flag a part d’aquestes tres, sumàvem un total de 1998 punts, quedant en la posició 28 de 69 equips participants. Va ser una gran experiència d’aprenentatge per a tots, ja que constantment compartíem teories i idees per resoldre els reptes i cada petit pas que aconseguíem fer, ens recordava que érem capaços de més del qual creiem capaç.

Si teniu ganes de provar el CTF vosaltresmateixos, alguns es troben disponibles a la web.

¡Fins la próxima y keep hacking!