Del 13 al 15 de juny es van celebrar a Santander les Jornades Tècniques Rediris, que apleguen personal TIC de totes les universitats espanyoles. Aquest article no pretén ser una crònica de les jornades, sinó una reflexió sobre una de les primeres i més interessants xerrades que s’hi van poder veure.

La xerrada portava el prometedor títol de “edurogue: Captura de credenciales institucionales desde terminales Android“. Alberto Martínez, el ponent de la xerrada, va venir amb un portàtil amb Linux amb una versió modificada de freeradius i hostapd per muntar un access point. Seguidament, va avisar de què procediria a capturar els usernames i passwords de tothom que s’estigués connectant a eduroam de forma no segura. Per fer-ho, simplement van apagar temporalment els access point que donaven accés a eduroam des de l’auditori i va posar en marxa el software pertinent al seu portàtil (insisteixo: un simple portàtil, sense cap hardware addicional). Al cap d’uns segons, per la pantalla de l’auditori, van començar a aparèixer degudament ofuscats les credencials d’accés de bona part dels usuaris a la sala, sense que evidentment el nostre mòbil mostrés cap mena de pantalla d’error ni advertència a part que momentàniament ens vàrem quedar sense connexió a internet.

Com és possible?

La causa d’aquesta facilitat a l’hora d’obtenir els credencials és que quan definim la nostra connexió a eduroam, és obligatori especificar amb quins protocols s’ha de connectar (TTLS + PAP, en el cas de la UPC) i un mail i password. A partir del domini del mail, l’access point li envia al client d’eduroam el servidor de la nostra universitat per validar les credencials. Seguidament, el nostre telèfon crea una connexió segura i encriptada amb TLS per autenticar-nos però deixa a l’aire un pas importantíssim: per defecte no es valida el certificat del servidor a menys que volgudament li especifiquem que volem fer-ho.

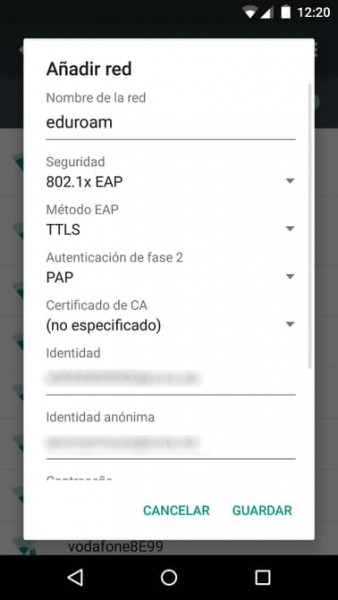

És a dir, si la nostra pantalla s’assembla a aquesta:

I el camp del certificat de la CA està en blanc, llavors el nostre Android es connectarà a qualsevol acess point que es publiciti com eduroam (fins aquí és el comportament per defecte), però després establirà una connexió per validar les credencials sense comprovar si aquest presenta un certificat vàlid que l’identifiqui com al servidor de la nostra universitat. En altres paraules, li estem lliurant en mà les nostres credencials al primer que ens les pregunta. I recordem que aquestes credencials en el cas de la UPC no són només per la wifi, sinó per TOTS els serveis que dóna la UPC.

Com solucionar-ho?

La solució és evident. Posar a la informació de la connexió el certificat de la CA que ens permet validar la identitat del servidor. Per defecte la llista està buida i no ens permet triar res, cosa que no ajuda a saber el que hem de fer. Perquè a la llista apareguin alguna cosa, primer hem d’instal·lar el certificat al sistema. En el cas de la UPC, el certificat es pot trobar aquí: https://serveistic.upc.edu/ca/xsf/documentacio/eduroam-android

I un cop instal·lat al nostre Android, el podrem triar i acabar de completar correctament la nostra configuració.

Hi ha però una solució més fàcil. Ens podem descarregar una app oficial d’eduroam que permet crear perfils ja preparats per cada universitat amb la configuració correcta. L’aplicació és visualment horrible, però fa la seva feina de configurar-nos la connexió amb els certificats que toquen: https://cat.eduroam.org/.Que consti que aquesta app no cal per connectar-nos, sinó només per crear el perfil amb totes les dades necessàries per tenir una connexió segura.

I si no tinc Android, estic protegit?

Val a dir que aquest comportament tan discutible només es dóna a Android. En altres sistemes, el certificat sí que es valida, sigui obligant a especificar el certificat o bé preguntant la primera vegada si confiem, tal com fa per exemple el navegador quan ens connectem a una pàgina amb un certificat no conegut.

En el cas particular de iOS… l’eduroam es configura instal·lant un fitxer de perfil que ja conté els certificats i per tant ja es configura de forma segura. És possible configurar-lo perquè no validi, però ens ho hem de treballar.

Més informació

Si us ha picat la curiositat per aquest tema, podeu veure la xerrada sencera que va fer Alberto Martínez, de la universitat de Deusto. En ella us explicaran altres temes com ara com obligar que la gent tingui el client correctament configurat. Un tema que, ja us avanço, no és gens trivial de solucionar. https://tv.rediris.es/video/592edc10a7bc283f008b456f.

I pels que tingueu curiositat… el meu mòbil era un dels que estaven mal configurats i per tant durant la xerrada em van “pillar” el password. Per això he escrit aquest article, perquè no li passi a ningú més!